Cofense 披露新型钓鱼攻击手法:利用 Blob URI 绕过加密保护

本站 5 月 11 日消息,网络安全公司 Cofense 本周四发布了最新研究报告,称黑客组织正利用浏览器原生功能 Blob URI 实施高隐蔽性钓鱼攻击,该手法可规避传统加密凭证保护机制。由于这种攻击十分少见,绝大部分 AI 安全防护程序都无法分析识别。

公开资料显示,Blob URI(Binary Large Object Uniform Resource Identifier)是浏览器生成临时本地内容的协议,典型的 Blob 包括图片、音频和 PDF 文件等二进制数据。其核心特征包括:

《Blob URI Phishing Technique Detected by Cofense》

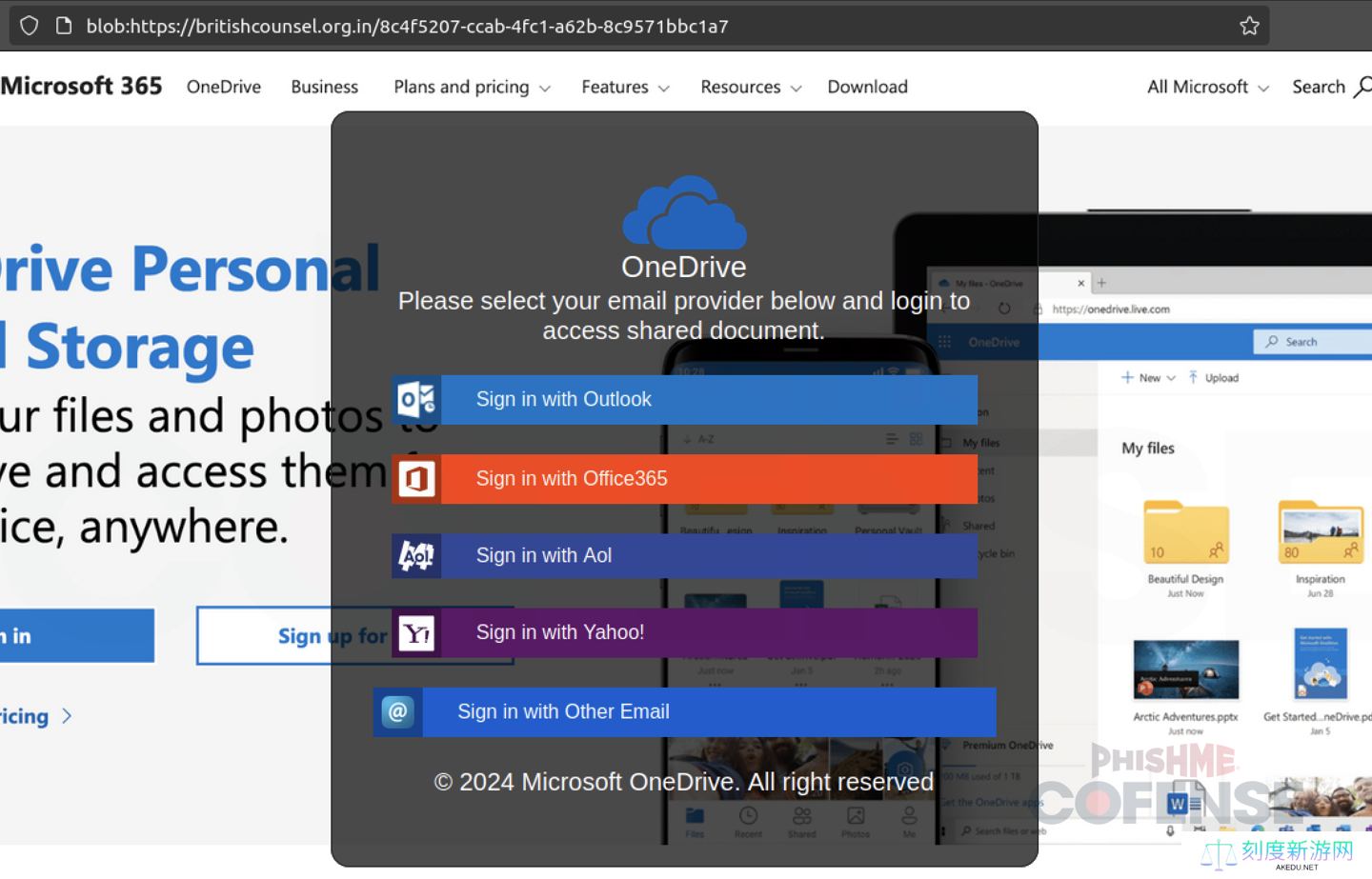

攻击页面完全在受害者浏览器内存中生成,无需托管于公网服务器(本站注:Blob URI 会以“blob:http://”或“blob:https://”为开头呈现)

所有交互内容在会话结束后自动销毁,无法留存追溯证据

传统邮件网关(SEG)和端点防护系统无法扫描内存中渲染内容

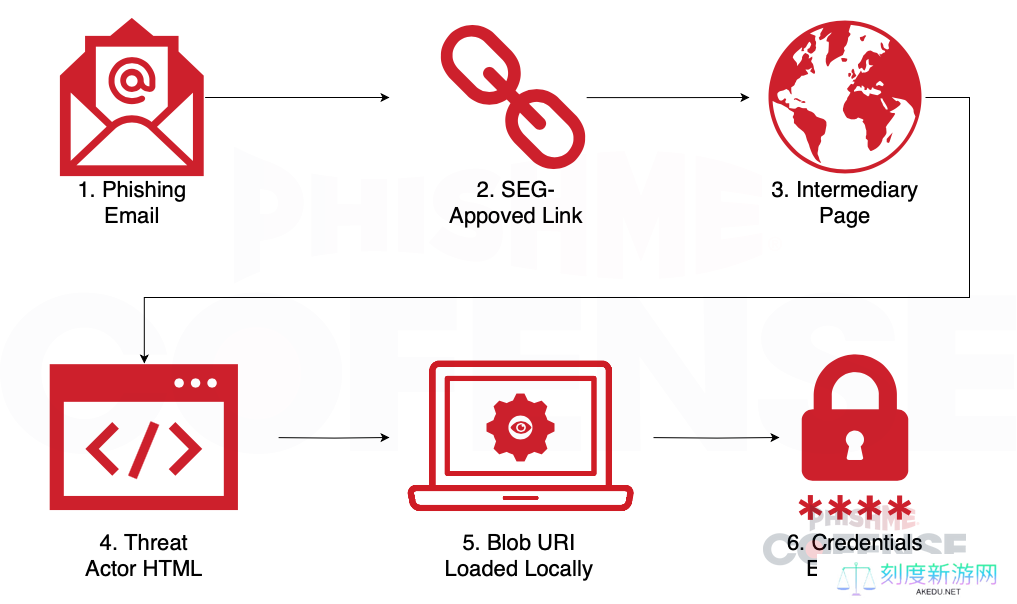

攻击流程:

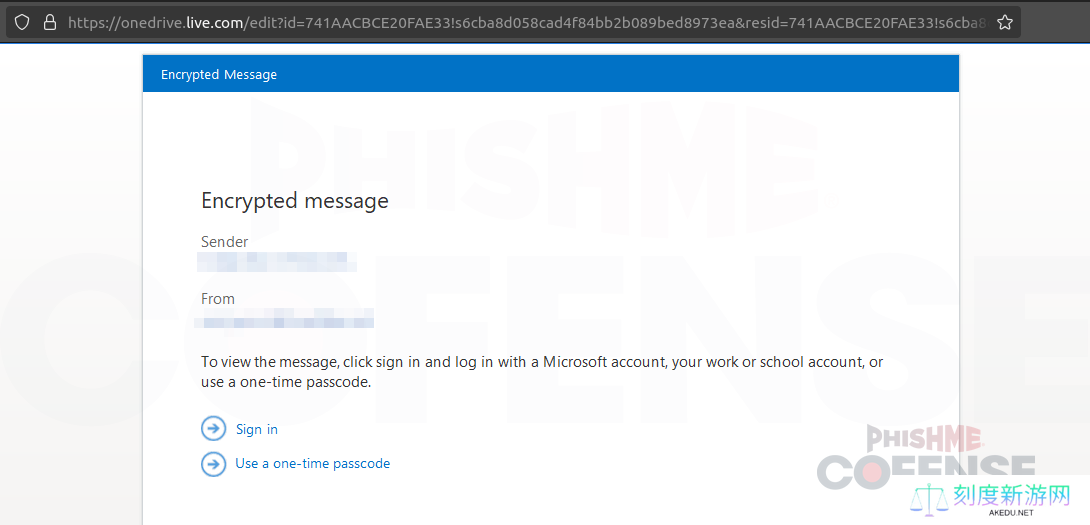

初始诱导:钓鱼邮件以可信域名链接(例如微软 OneDrive 等网站),通过安全网关检测

中间加载:链接页面加载攻击者控制的 HTML 文件,而该文件不含恶意代码特征

本地渲染:HTML 文件在受害者浏览器解码生成 Blob URI,呈现与微软登录界面完全一致的钓鱼页面

凭证窃取:用户输入的账号密码通过加密通道传输至攻击者服务器,全程无异常跳转提示

Cofense 情报团队负责人 Jacob Malimban 表示“这种攻击方式使得检测和分析变得异常困难。由于钓鱼页面通过 Blob URI 本地生成,常规的在线扫描机制已完全失效”。对于企业用户,建议:

部署防火墙即服务(FWaaS)实现登录行为实时监控

采用零信任网络访问(ZTNA)限制敏感系统访问权限

强制启用多因素认证(MFA)作为关键系统访问前置条件

定期开展基于 Blob URI 攻击场景的渗透测试

参考资料:

还没有评论,来说两句吧...